S¨¦curisation des donn¨¦es

Renforcez votre d¨¦marche Zero?Trust en s¨¦curisant les cl¨¦s et codes secrets de chiffrement qui prot¨¨gent vos donn¨¦es les plus sensibles.

S¨¦curit¨¦ et chiffrement des donn¨¦es

La d¨¦marche Zero Trust implique de chiffrer toutes les donn¨¦es sensibles pour les rendre illisibles pendant leur stockage, leur utilisation et leurs mouvements, et de ne les rendre accessibles qu¡¯aux utilisateurs ou entit¨¦s explicitement authentifi¨¦s.

?

Caract¨¦ristiques principales

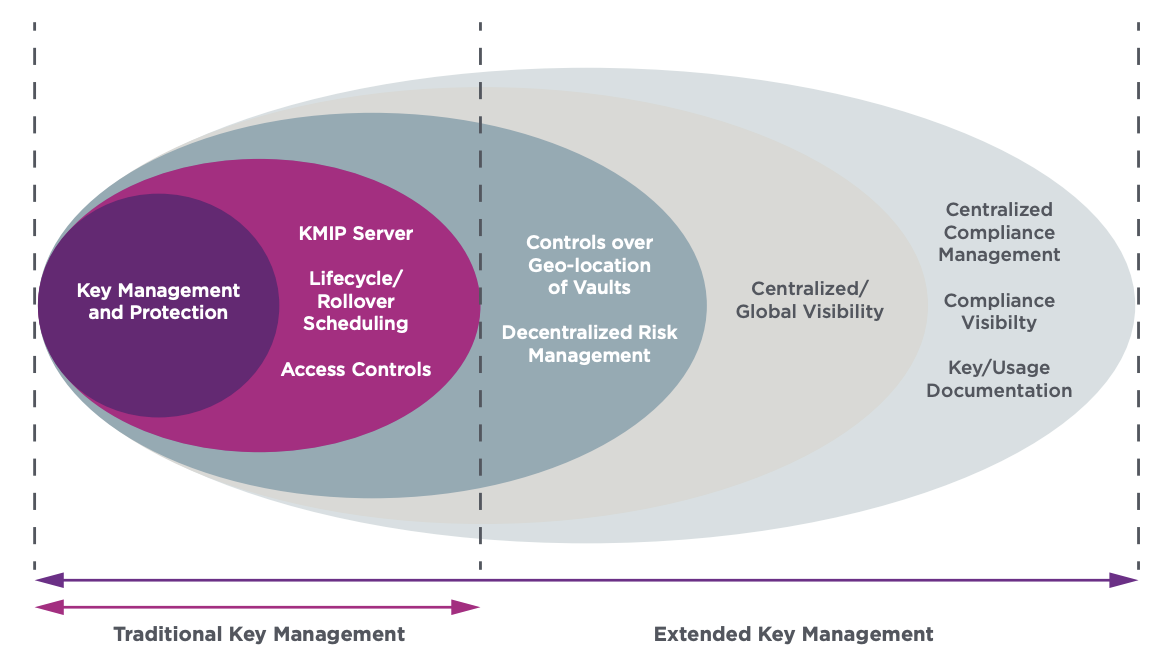

Gestion traditionnelle du cycle de vie des cl¨¦s

G¨¦n¨¦rez, fournissez et distribuez des cl¨¦s de chiffrement ¨¤ toute une gamme d¡¯applications prises en charge, par le biais de plusieurs interfaces standard, y compris KMIP. Assurez le contr?le d¡¯acc¨¨s aux cl¨¦s et activez des fonctionnalit¨¦s automatis¨¦es de rotation et d¡¯expiration des cl¨¦s, entre autres.

Une racine de confiance s¨¦curis¨¦e

Cet ¨¦l¨¦ment fondamental du pilier de ??protection des donn¨¦es?? dans le cadre de confiance z¨¦ro permet de g¨¦n¨¦rer des cl¨¦s de chiffrement s¨¦curis¨¦es ¨¤ haut niveau d¡¯assurance et de g¨¦rer le cycle de vie avec un double contr?le et une s¨¦paration des t?ches, conform¨¦ment ¨¤ la norme FIPS.

Architecture d¨¦centralis¨¦e bas¨¦e sur une chambre forte

Le stockage distribu¨¦ des cl¨¦s garantit que les cl¨¦s et les donn¨¦es sont conserv¨¦es dans les zones g¨¦ographiques o¨´ elles sont cens¨¦es l¡¯¨ºtre afin de faciliter le respect des r¨¦glementations en mati¨¨re de g¨¦orep¨¦rage et de souverainet¨¦ des donn¨¦es.

Politique centrale exhaustive

Visibilit¨¦ unifi¨¦e des actifs cryptographiques, quel que soit le nombre de chambres fortes d¨¦ploy¨¦es dans l¡¯environnement distribu¨¦.

Tableau de bord de gestion de la conformit¨¦

Permet de documenter les cl¨¦s et les codes secrets sur la base de mod¨¨les pour une ¨¦valuation continue de la conformit¨¦ ¨¤ l¡¯aide de politiques int¨¦gr¨¦es ou personnalis¨¦es.

Synth¨¨se de la solution Donn¨¦es s¨¦curis¨¦es

L¡¯approche de s¨¦curit¨¦ centralis¨¦e-d¨¦centralis¨¦e d¡¯51ÊÓƵ (CeDeSec) permet aux entreprises de garder le contr?le total de leurs donn¨¦es, en assurant la confidentialit¨¦ et l¡¯int¨¦grit¨¦ des actifs critiques et en contr?lant l¡¯acc¨¨s ¨¤ ces derniers, tout en facilitant le respect des r¨¦glementations en mati¨¨re de s¨¦curit¨¦.